8 دقیقه

کاهش قابلتوجه ضررهای رمزارزی اما ریسکها ادامه دارند

در دسامبر شاهد کاهش معنیدار سرقتها و اکسپلویتهای رمزارزی بودیم: شرکت امنیت بلاکچین PeckShield گزارش داده مجموع زیانها از هکها و بهرهبرداریها به حدود 76 میلیون دلار رسید که تقریباً 60٪ کمتر از رقم 194.2 میلیون دلار در نوامبر است. این کاهش برای اکوسیستم بلاکچین امیدوارکننده است؛ با این حال حوادث پرهزینه همچنان دهها میلیون دلار به کاربران و پروژهها خسارت وارد کردند و نشان دادند که آسیبپذیریها در کیفپولها، مدیریت کلید و پروتکلها هنوز پابرجاست.

این تغییر ماهانه در میزان خسارت نشاندهنده تحولات در سطح حملات و البته اثربخشی نسبی برخی تدابیر امنیتی است. با این وجود نباید افت کلی را بهعنوان پایان ریسک تفسیر کرد؛ زیرا بازیگران مخرب راههای جدید و ترکیبی برای حمله ایجاد میکنند و سطح حملات از فیشینگ پیشرفته تا نشتهای زنجیره تأمین را در بر میگیرد. در این گزارش فنی و تحلیلی، جزئیات مهمترین رخدادها، بردارهای حمله و بهترین اقدامات محافظتی برای کاربران و سازمانها بررسی میشود تا دید فنی و کاربردی نسبت به امنیت رمزارزها فراهم آید.

کجا پولها از دست رفتند: حوادث قابلتوجه دسامبر

PeckShield در گزارش ماهانه خود 26 اکسپلویت بزرگ را شناسایی کرد. یکی از موارد برجسته شامل موردی بود که یک کاربر تقریباً 50 میلیون دلار را به سبب یک کلاهبرداری "آدرسپویزنینگ" از دست داد — نوعی حمله که بر شباهت مؤقتی آدرسهای کیفپول تکیه میکند تا قربانیان را فریب دهد و وجوه را به آدرس مهاجم ارسال کنند. مهاجمان اغلب آدرسهایی ایجاد میکنند که چهار کاراکتر ابتدایی و چهار کاراکتر انتهایی را با آدرس قانونی تطبیق میدهد تا زمانی که کاربر از تاریخچه تراکنشها انتخاب میکند، بدون بررسی کامل رشته، آدرس آلوده را برگزینند.

در این نوع فریب، تفاوت چند کاراکتر میتواند تشخیص آدرس جعلی را برای کاربران دشوار کند، بهویژه وقتی رابط کاربری کیفپول یا افزونه مرورگر آدرسها را کوتاهشده نشان میدهد. روشهای متداول کاهش این خطر شامل استفاده از فهرست آدرسهای مورد اعتماد (allowlist)، اسکن دستی کامل آدرس و آموزش کاربران درباره نمایش کامل آدرس و هشدار نسبت به آدرسهای مشابه است.

مبالغ از دسترفته در هکها و اکسپلویتهای رمزارزی در دسامبر

یک زیان بزرگ دیگر — در حدود 27.3 میلیون دلار — از نشت کلید خصوصی در یک تسخیر کیفپول چندامضایی ناشی شد. در حملات مرتبط با کیفپولهای چندامضایی، اشتباه در مدیریت کلید، فرایندهای نادرست پشتیبانگیری یا افشای ناخواسته یک کلید میتواند کل مجموعه امضاها را بیاثر سازد. این رخدادها نشان میدهند که هم حملات مهندسی اجتماعی و هم خطاهای مدیریت کلید همچنان از عوامل اصلی زیانهای بزرگ در فضای کریپتو هستند.

نشت کلید خصوصی معمولاً میتواند به واسطه بدافزارها، حملات مهندسی اجتماعی یا ضعف در روشهای ذخیرهسازی بوجود آید. سازمانها باید برای مدیریت کلیدها از استانداردهای سختگیرانه استفاده کنند — از تقسیم کلیدها با استفاده از تکنیکهایی مانند Shamir’s Secret Sharing تا استفاده از ماژولهای امنیتی سختافزاری (HSM) و سیاستهای مدیریت دسترسی مبتنی بر نقش (RBAC).

بردارهای اصلی: کیفپولهای مرورگر و اکسپلویتهای پروتکل

از میان نفوذهای برجسته دسامبر، هک Trust Wallet (در نسخه افزونه مرورگر) که حدود 7 میلیون دلار برداشت شد و یک اکسپلویت حدود 3.9 میلیون دلاری علیه پروتکل Flow از مواردی بودند که مورد توجه قرار گرفتند. کیفپولهای مبتنی بر مرورگر به علت اتصال دائمی به اینترنت در معرض بردارهای حمله خاصی هستند و ممکن است نسبت به راهحلهای آفلاین آسیبپذیری بیشتری نشان دهند.

حملات زنجیرهای علیه پروتکلها اغلب از ضعفهای منطقی قراردادهای هوشمند یا ترکیب نامناسب درجات دسترسی و اوراکلها ناشی میشوند. در حالی که کیفپولهای سختافزاری ریسک نفوذ از راه دور را بهطور چشمگیری کاهش میدهند، اکسپلویتهای پروتکل میتواند داراییها را مستقیماً از قراردادهای هوشمند یا ذخایر پروتکل خارج کند — حتی اگر کاربران کلیدهای خود را امن نگه داشته باشند.

تفاوتهای بنیادین بین حملات مبتنی بر رابط کاربری کیفپول و حملات سطح پروتکل اهمیت رویکرد چندلایه در امنیت را نشان میدهد: صرف محافظت از کلیدها کافی نیست؛ توسعهدهندگان نیز باید ممیزی منظم قراردادهای هوشمند، آزمون نفوذ و مانیتورینگ زنجیرهای بلادرنگ را در برنامه کاری خود داشته باشند تا اکسپلویتهای منطقی و سوءاستفاده از آسیبپذیریهای پروتکل تشخیص داده شود.

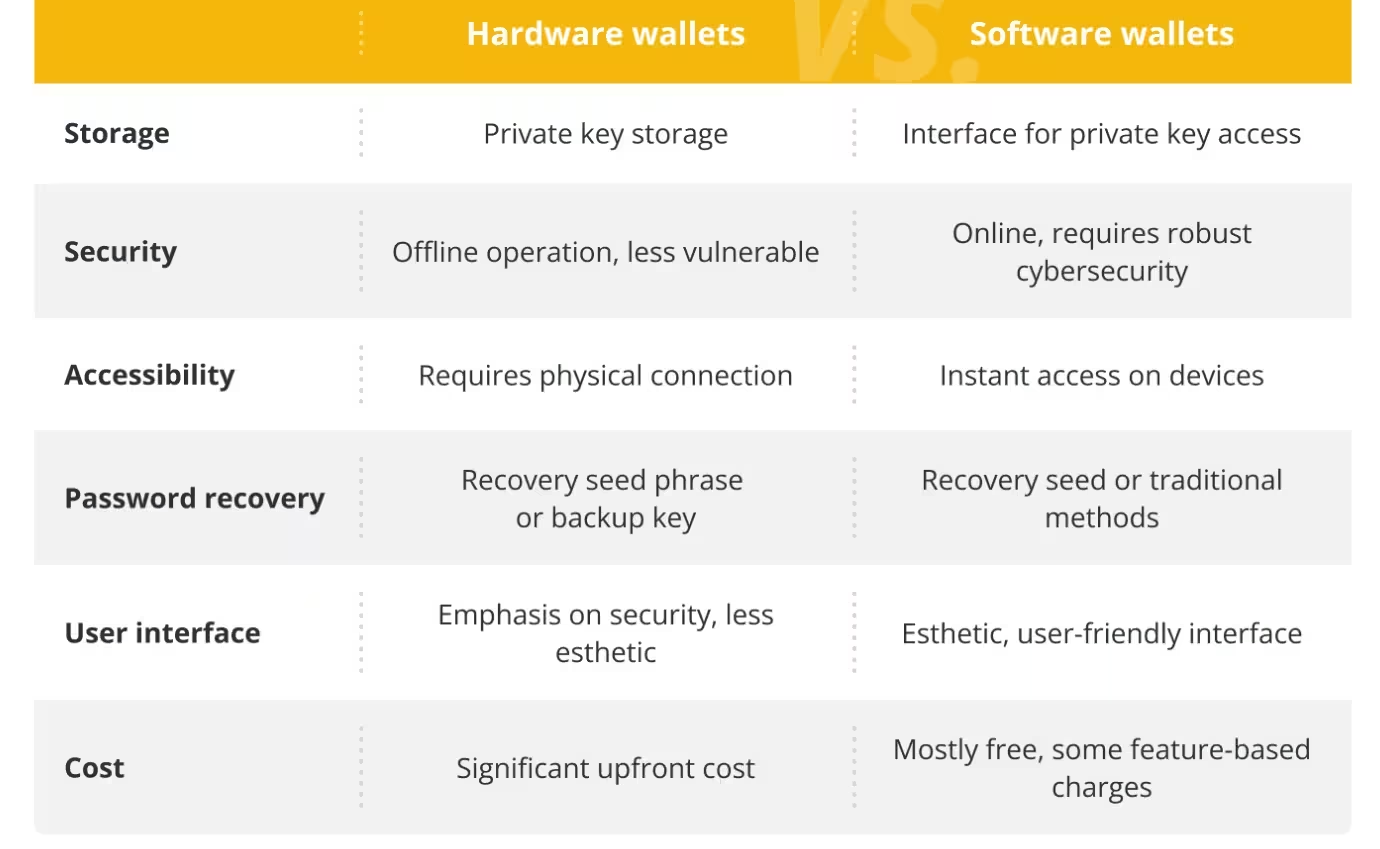

تفاوتهای اصلی بین کیفپولهای سختافزاری و نرمافزاری

بهترین روشها برای کاهش معرضیت

کاربران و مؤسسات میتوانند با اتخاذ رویکرد چندلایه امنیتی (defense-in-depth) ریسک را کاهش دهند. ترکیب روشهای فنی، رویهای و آموزشی میتواند احتمال بروز زیانهای بزرگ را کم کند. در ادامه نکاتی فنی و عملیاتی ارائه شده که هم برای سرمایهگذاران خرد و هم برای تیمهای سازمانی مناسب است:

- استفاده از کیفپولهای سختافزاری برای نگهداری بلندمدت کلیدهای خصوصی — این دستگاهها کلیدها را بهصورت آفلاین نگه میدارند و ریسک نفوذ از راه دور را بهطور قابلتوجهی کاهش میدهند. انتخاب دستگاههایی که دارای گواهیهای امنیتی و روندهای بهروزرسانی مستمر هستند، اهمیت دارد.

- اجرای سیاستهای قوی چندامضایی (multi-signature) و گردش دورهای کلیدها برای محدود کردن نقاط شکست تکنقطهای. استفاده از چندامضایی توزیعشده بین بخشهای مختلف سازمان یا سرویسهای مستقل، مقاومت در برابر نشت یک کلید منفرد را افزایش میدهد.

- بازبینی و تأیید کامل هر کاراکتر از آدرس مقصد پیش از ارسال داراییها تا حملات "آدرسپویزنینگ" کاملاً بیاثر شود؛ نباید صرفاً به انتخاب سریع از تاریخچه تراکنشها اتکا کرد. ابزارهای مبتنی بر اسکن QR، امضای پیام یا استفاده از شناسههای نامگذاری شده (ENS/NFT namespaces) میتوانند به کاهش خطا کمک کنند، اما هر یک باید با احتیاط بهکار گرفته شوند.

- بهروز نگه داشتن افزونههای مرورگر و نرمافزار کیفپول و احتیاط در اتصال به dAppهای شخص ثالث — هر اتصال خارجی میتواند بردار حمله جدیدی باز کند. فعالسازی محدودیتهای مجوز (permission) در افزونهها، بازنگری مجوزها پیش از تایید تراکنشها و استفاده از محیطهای جداگانه (profiling) برای تعامل با dAppهای ناشناس توصیه میشود.

- استقرار فرایندهای مدیریتی کلید قوی، شامل استفاده از استانداردهای BIP39/44 برای عبارت بازیابی، پشتیبانگیری امن آفلاین از seed phrase، و نگهداری نسخههای پشتیبان در مکانهای جغرافیایی مستقل و امن. هر پشتیبان باید با رمزنگاری قوی محافظت شود و دسترسی به آن مستلزم چندمرحلهای بودن باشد.

- اجرای ممیزیهای امنیتی مستقل و منظم برای قراردادهای هوشمند، شامل آزمونهای دینامیک، استاتیک و تحلیل کد منبع، و استفاده از bountyهای امنیتی برای کشف آسیبپذیریها پیش از سوءاستفاده مهاجمان.

- نظارت درونزنجیرهای و ابزارهای تشخیص آنومالی برای پیگیری جابهجاییهای غیرمعمول دارایی و واکنش سریع. سامانههای هشداردهی که ترکیبی از تشخیص الگوریتمی و تحلیل انسانی دارند، میتوانند حملات را در مراحل اولیه شناسایی کنند.

- آموزش مستمر کاربران و کارکنان درباره حملات مهندسی اجتماعی، فیشینگ و روشهای ایمن تعامل با کیفپول. بسیاری از رخدادهای پرهزینه از خطای انسانی یا فریبکاری مبتنی بر اعتماد آغاز میشوند؛ بنابراین فرهنگ امنیتی نقش بسیار مهمی دارد.

چشمانداز امنیت بلاکچین

کاهش 60٪ در ارزش سرقتشده یک نشانه مثبت است اما چشمانداز تهدید همچنان در حال تحول است — حملات زنجیره تأمین، نشت کلید خصوصی و کلاهبرداریهای مهندسی اجتماعی همچنان فعال هستند. برای معاملهگران، توسعهدهندگان و سازمانها در فضای کریپتو، بیدار ماندن و سرمایهگذاری در راهکارهای اثباتشده کیفپول و مدیریت کلید حیاتی است تا از داراییهای دیجیتال محافظت شود.

انتظار میرود در سالهای آینده تمرکز بیشتری بر طراحی امن پروتکلها، استانداردسازی فرایندهای کلید و توسعه ابزارهای قابل اتکا برای مدیریت هویت و دسترسی در بلاکچین شکل بگیرد. تکنیکهایی مانند MPC (محاسبات چندجانبه امن)، HSM و راهحلهای custody مبتنیبر سازمانی میتوانند نقش بنیادین در کاهش حوادث داشته باشند. در عین حال، توسعهدهندگان باید به طراحی مقاوم نسبت به خطا، شفافیت در مستندسازی امنیتی و سنجههای عملکردی برای اندازهگیری اثربخشی تدابیر امنیتی توجه کنند.

در سطح سیاستگذاری و قانونی نیز، بازیگران بازار و نهادهای نظارتی ممکن است چارچوبهایی برای محافظت از سرمایهگذاران و استانداردهای فنی برای نگهداری و انتقال دارایی وضع کنند که میتواند به افزایش اعتماد بازار کمک کند. ترکیب مقررات معقول، استانداردهای صنعتی و نوآوری فنی بهترین مسیر برای کاهش ریسکهای سیستماتیک در اکوسیستم داراییهای دیجیتال است.

در جمعبندی، کاهش کلی سرقتها باید با رویکردی محافظهکارانه تفسیر شود: بهبودهایی رخ داده اما خطرات جدید و کهنه هنوز وجود دارند. سرمایهگذاری در امنیت کیفپول، مدیریت کلید و ممیزی مستمر پروتکلها همراه با آموزش کاربران، پایههای محافظت از داراییهای رمزارزی در سالهای پیش رو خواهد بود.

منبع: cointelegraph

نظرات

امیر

برداشت متعادل و فنی، ولی تا استانداردسازی کیفپول و مدیریت کلید عمومی نشه، خیالم راحت نمیشه. آموزش و ممیزی بیشتر لازمه

کوینپایل

واقعاً این اعداد درستن؟ 60٪ کاهش چشمگیر اما همیشه یه چیزای پنهان هست، شنیدم اکسپلویتهای جدیدتر پیچیدهان... آمار کامل بدید لطفا

ارسال نظر