12 دقیقه

مهندسی اجتماعی در کریپتو: میلیاردها دلار خسارت ۲۰۲۵

سال ۲۰۲۵ به نقطه عطفی در حوزه امنیت رمزارزها تبدیل شد: مهاجمان توجه خود را از بهرهبرداری از باگهای نرمافزاری به سمت دستکاری و فریب افراد معطوف کردند. پیشرفتهای هوش مصنوعی باعث شد کمپینهای مهندسی اجتماعی از همیشه واقعیتر و متقاعدکنندهتر به نظر برسند و کارشناسان امنیت هشدار دادند که بخش بزرگی از زیانهای سال آینده ناشی از خطای انسانی خواهد بود نه نقص در کد. این مطلب روند این حملات در سال جاری را تشریح میکند و دفاعهای عملی و قابل پیادهسازی برای افراد و سازمانها در اکوسیستم بلاکچین ارائه میدهد تا ریسک سرقت و کلاهبرداری اجتماعی را کاهش دهند.

مقیاس زیانها و نحوه وقوع آنها

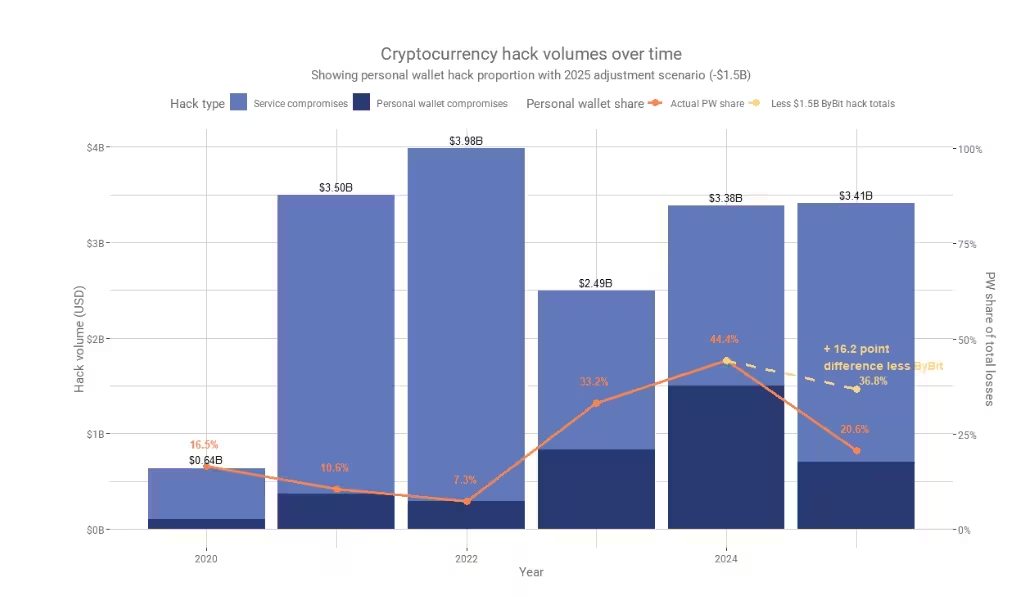

دادههای سال ۲۰۲۵ نشان میدهد بین ژانویه و اوایل دسامبر بیش از ۳.۴ میلیارد دلار از پروژههای بلاکچین، صرافیها و کاربران به سرقت رفته است. یک واقعه پر سر و صدا—نفوذ به یک صرافی بزرگ در فوریه—نزدیک به نیمی از این مجموع را شامل میشد. در آن حمله، مهاجمان از طریق عملیات هدفمند مهندسی اجتماعی به محیطهای توسعه یا پنلهای مدیریتی نفوذ کردند، یک بارگذاری مخرب جاوااسکریپت تزریق کردند، پارامترهای تراکنش را تغییر دادند و وجوه را به آدرسهای تحت کنترل خود منتقل کردند. این مثال نشان میدهد که چگونه ترکیب مهندسی اجتماعی با آسیبپذیریهای زنجیره تامین یا سستی در کنترلهای دسترسی میتواند به سرقت عظیم منجر شود.

بیش از ۳.۴ میلیارد دلار در سال جاری توسط بازیگران مخرب به سرقت رفت

مهندسی اجتماعی در حوزه کریپتو چیست؟

مهندسی اجتماعی به مجموعهای از حملات سایبری گفته میشود که بر پایهٔ دستکاری روانشناختی قربانیان طراحی میشوند تا اطلاعات حساس، مدارک ورود یا مجوزهای امضای دیجیتال فاش شود یا قربانی کاری انجام دهد که امنیت را تضعیف کند. در بستر کریپتو و بلاکچین، نتایج میتواند شامل دزدی کلیدهای والت، بهخطر افتادن توکنهای امضا (signing tokens)، آلوده شدن بروزرسانیهای نرمافزاری یا انجام تراکنشهای غیرمجاز باشد. این نوع حملات معمولاً ترکیبی از تکنیکهای فیشینگ، جعل هویت، تماسهای تلفنی هدفمند و استفاده از محتوای تولید شده توسط AI برای افزایش اعتبار هستند.

چرا انسانها هدف اصلی هستند

رهبران امنیتی معتقدند میدان نبرد اکنون بیش از پیش به سمت آگاهی انسانی تغییر کرده است. مهاجمان بیشتر از هر زمان دیگری تلاش میکنند تعاملاتی معتبر ایجاد کنند — تماسهای تلفنی متقاعدکننده، ایمیلهای شخصیسازیشده، تماسهای تصویری دیپفیک یا تمرینهای جعلی استخدام توسعهدهنده — تا افراد را فریب دهند و دسترسی به منابع حساس بدهند. بهجای شکستن سیستمها از نظر فنی، بسیاری از حادثهها با یک گفتگو یا تبادل پیام شروع میشوند که شک قربانی را کاهش میدهد و درها را باز میکند. به همین دلیل آموزشها و فرایندهای تأیید هویت انسانی باید با روشهای فنی همگرا شوند.

نکته ۱: خودکارسازی دفاعها و کاهش نقاط اعتماد انسانی

خسارات زنجیره تامین و نشت اعتبارنامههای ابری در سال جاری نشان داد که چگونه یک خطای کوچک میتواند به انفجار گستردهای منجر شود. سیستمهای مدرن شبیه برج بازی دیجیتالی (Digital Jenga) هستند؛ هر وابستگی و یکپارچهسازی اهمیت دارد. متخصصان امنیت توصیه میکنند از واکنشهای صرفاً غیرفعال به سمت خودکارسازی پیشگیرانه حرکت شود تا اعتماد انسانی در مسیرهای حساس به حداقل برسد و خطای انسانی کمتر بتواند آسیب بزند.

گامهای عملی برای خودکارسازی و اعتبارسنجی

- جریانهای احراز هویت و مجوزدهی را خودکار کنید تا تأیید انسانی فقط در موارد استثنایی و پس از اعتبارسنجی چندمرحلهای ممکن باشد.

- سیاستهای امضای خودکار و گیتینگ چندامضایی (multi-signature gating) برای تراکنشهای حساس به کار بگیرید تا از تصویبهای یکجانبه جلوگیری شود.

- از سیستمهای تشخیص ناهنجاری مبتنی بر هوش مصنوعی برای شناسایی رفتارهای غیرمعمول مانند الگوهای امضای نامتعارف یا کالهای API غیرعادی پیش از انتقال وجوه استفاده کنید.

احراز هویت هوشمندتر و تشخیص تهدید مبتنی بر AI میتواند فعالیتهای مشکوک را سریعتر از پایش دستی شناسایی کند، اما هیچ خودکاری جای رفتار منضبط کاربران و تیمها را نمیگیرد. بههمراه ابزارهای اتوماتیک، لازم است دستورالعملهای روشن برای پاسخ به هشدارها و فرآیندهای فوریت (incident escalation) تعریف شود تا خطاها یا هشدارهای نادرست کنترل شوند و عملیات عادی مختل نشود.

نکته ۲: مالکیت ایزولهٔ زیرساخت و سختسازی فرآیندهای توسعهدهنده

مهاجمان در سال ۲۰۲۵ بیشتر اکوسیستم توسعهدهندگان را هدف قرار دادند؛ از نشت اعتبارنامههای ابری استفاده کردند، پکیجها را آلوده ساختند و در خطوط تحویل (deployment pipelines) دستکاری کردند تا کد مخرب درج کنند. برای کاهش این ریسکها تیمها باید با جداسازی محیطها و اعتبارسنجی سختگیرانهٔ پکیجها، حوزه اثر (blast radius) را محدود کنند و مسیرهای تزریق کد را محدود نمایند.

شیوههای پیشنهادی برای توسعهدهندگان

- نسخههای وابستگی را قفل (pin) کنید و یک سامانه اعتبارسنجی صحت پکیج (package integrity verification) از جمله SBOM و بررسی امضای کریپتو ایجاد نمایید.

- محیطهای ساخت و CI/CD را از سیستمهای تولید و اسرار (secrets) ایزوله کنید تا دسترسیهای نابجا امکانپذیر نباشد.

- برای همهٔ انتشارها و بهروزرسانیها بررسی کد (code review) اجباری و امضای رمزنگاریشده (cryptographic signing) وضع کنید.

تیمهای امنیت باید کنترلهای دسترسی قوی، گردش دورهای کلیدها (key rotation)، احراز هویت مبتنی بر سختافزار و مانیتورینگ مستمر برای شناسایی سرقت اعتبارنامهها پیادهسازی کنند. برای افراد، استفاده از کیف پولهای سختافزاری (hardware wallets)، خودداری از باز کردن فایلها یا لینکهای تأییدنشده و تأیید هویت درخواستکنندگان از طریق کانالهای مستقل ضروری است. افزون بر این، مستندسازی کامل زنجیره تامین نرمافزار و ایجاد ممیزیهای دورهای برای بستههای مورد استفاده در قراردادهای هوشمند اهمیت ویژهای دارد.

نکته ۳: مقابله با دیپفیکهای AI با اثبات انسانیت (proof-of-personhood)

دیپفیکهای تولیدشده توسط هوش مصنوعی و حملات اجتماعی دقیقسازیشده در ۲۰۲۵ به یک دغدغهٔ مهم تبدیل شدند. مهاجمان از صداها و ویدیوهای ساختگی برای جا زدن خود به عنوان بنیانگذاران، شرکا یا کارکنان در تماسهای زنده یا پیامهای ضبطشده استفاده کردند تا اطلاعات محرمانه استخراج کنند. این تهدیدها فرضی نیستند — تیمها مواردی را گزارش کردهاند که تلاش شده با تماسهای جعلی Zoom یا پیامهای صوتی ساختگی، افراد داخلی فریب داده شوند تا دادههای حساس را افشا کنند.

گامهای فنی برای دفاع در برابر جعل هویت مبتنی بر AI

- برای ارتباطات حساس از اثبات انسانیت رمزنگاریشده استفاده کنید تا هویتها از طریق پیامهای امضاشده قابل ارزیابی باشند؛ پیامهای دارای امضای دیجیتال میتوانند مبنایی برای اعتبارسنجی فوری فراهم آورند.

- از احراز هویت مبتنی بر سختافزار که به بایومتریک متصل است برای عملیات اداری حساس استفاده کنید؛ راهحلهای HSM یا کلیدهای FIDO2/YubiKey میتوانند سطح حمله را کاهش دهند.

- عبارات محرمانهٔ ازپیشاشتراکی یا توکنهای یکبارمصرف برای درخواستهای پرخطر تعریف کنید و هرگز ادعاهای هویتی را تنها بر پایهٔ ویدیو یا صدا نپذیرید.

- سیستمهای تشخیص ناهنجاری مبتنی بر رفتار اجرا کنید که الگوهای نرمال تراکنش و ارتباطات را تعیین کرده و انحرافها را سریع شناسایی کنند.

علاوه بر راهکارهای فنی، ایجاد رویههای داخلی مثل فهرست سفید تماسها (whitelisting)، قواعد دو مرحلهای تأیید هویت برای درخواستهای حقوقی یا مالی و آموزش ویژه در مورد روشهای تشخیص دیپفیکها باید بهصورت مستمر انجام شود. لازم است تیمها در برابر حملات ترکیبی — مثلاً ترکیب یک ایمیل فیشینگ با یک تماس صوتی ساختگی — نیز آماده باشند.

نکته ۴: نگهداری خصوصی و ایمن داراییهای کریپتو بهصورت فیزیکی

حملات اجبار فیزیکی—که اغلب بهعنوان «حمله با آچار» (wrench attack) شناخته میشوند—در ۲۰۲۵ افزایش یافت و دهها مورد ثبت شد که در آنها مهاجمان با تهدید فیزیکی سعی در بهدستآوردن کلیدها داشتند. اگرچه این موارد هنوز نسبتاً نادرند، اما نشان میدهند که امنیت عملیاتی (OPSEC) باید فراتر از اقدامات دیجیتال گسترش یابد و جنبههای فیزیکی و اجتماعی حفاظت نیز تقویت شوند.

یک کاربر در شبکه X با نام کاربری Beau که پیشتر افسر CIA بوده است، در پستی در تاریخ ۲ دسامبر اشاره کرد که حملات نوع wrench هنوز نسبتاً نادرند، اما توصیه میکند کاربران کریپتو از همان ابتدا احتیاط کنند: دربارهٔ ثروت یا داراییهای دیجیتال خود در جمع یا شبکههای اجتماعی صحبت نکنند و سبک زندگی لوکس خود را علنی نسازند. این توصیه پایهای اما مهم، میتواند از تبدیل شدن فرد به هدف حملات فیزیکی جلوگیری کند.

اقدامات OPSEC فیزیکی و حفظ حریم خصوصی

- از افشای عمومی میزان داراییها، آدرسها یا خریدهای لوکس که به هویت شما مرتبط است خودداری کنید.

- از ابزارهای پاکسازی داده برای حذف یا پنهانسازی اطلاعات شخصی مرتبط با سوابق عمومی استفاده کنید تا رد کردن ردپا دشوارتر شود.

- در امنیت خانگی سرمایهگذاری کنید—دوربینها، آلارمها و محل نگهداری امن برای عبارت بازیابی (backup seed) یا کلیدهای پشتیبان.

- جغرافیایی و اجتماعی تفکیک انجام دهید: افرادی که از جزئیات حساس اطلاع دارند را از پروفایلهای عمومی و نمای عمومی شما جدا نگه دارید.

علاوه بر این، تدوین برنامههای پاسخ به تهدیدات فیزیکی، شامل راههای اورژانسی برای انتقال دارایی و نگهداشتن نسخههای رمزگذاریشدهٔ seed phrase در مکانهای امن جغرافیایی مختلف، میتواند ریسک این نوع حملات را کاهش دهد.

نکته ۵: تقویت اصول پایهایِ اثباتشدهٔ امنیت

با وجود تهدیدات بهسرعت در حال تحول، بسیاری از دفاعهای مؤثر همچنان پایهای و ساده باقی ماندهاند. کارشناسان امنیتی توصیه میکنند با سرویسدهندگان معتبر که ممیزیهای شخص ثالث منظم انجام میدهند و امنیت قابلقبولی در قراردادهای هوشمند، زیرساخت و عملیات نشان میدهند همکاری کنید. رعایت اصول بنیادین میتواند حملات مبتنی بر فریب انسانی را تا حد زیادی محدود کند.

محافظتهای اساسی برای کاربران

- هرگز از رمز عبور یکسان برای حسابهای مختلف استفاده نکنید؛ از یک مدیر رمز (password manager) برای تولید و ذخیرهٔ رمزهای منحصربهفرد بهره ببرید.

- احراز هویت چندعاملی مبتنی بر سختافزار را فعال کنید و برای حسابهای ادمین و صرافیها توکنهای سختافزاری ترجیح داده شود.

- عبارات بازیابی (seed phrases) را با رمزگذاری نسخههای پشتیبان محافظت کنید یا آنها را بهصورت آفلاین و در مکانهای فیزیکی امن نگهداری کنید؛ هرگز آنها را آنلاین فاش نکنید.

- موجودیهای بزرگ را در کیفپولهای سختافزاری اختصاصی نگه دارید و موجودی در صرافیهای امانتی را حداقل نگه دارید.

هنگام اتصال کیفپول سختافزاری به اپلیکیشنهای وب، همیشه جزئیات تراکنش را روی صفحه دستگاه بررسی کنید تا از امضای کور (blind signing) قراردادهای مخرب جلوگیری شود. با لینکها، فایلها یا درخواستهای دانلود ناخواسته مثل برداشتن بستهٔ احتمالی حمله رفتار کنید و قبل از پاسخ، از کانالهای مستقل اعتبارسنجی صورت گیرد.

امنیت عملیاتی برای تیمها: ممیزیها، مانور و جداسازی

برای سازمانها، وضعیت پیشنهادی شامل ممیزیهای امنیتی منظم، جداسازی دقیق محیطهای توسعه و تولید، و داشتن کتابچههای بازآموزی و پاسخ به حادثهٔ تمرینشده است. آزمایشهای شبیهسازی فیشینگ و مهندسی اجتماعی باید بهطور منظم اجرا شوند تا آمادگی سازمانی و سطح آگاهی سنجیده شود.

کلیدهای رمزنگاری را با مولدهای اعداد تصادفی امن ایجاد کنید، کلیدهای امضا را بهصورت دورهای بچرخانید و اصل حداقل امتیاز (principle of least privilege) را در تمام سیستمها اعمال کنید. ترکیب این شیوهها با تشخیص ناهنجاری خودکار و آموزش مداوم انسانی احتمال موفقیت یک کلاهبرداری متقاعدکننده را بهطور قابلتوجهی کاهش میدهد. همچنین مستندسازی دقیق، ثبت رخدادها و تحلیل پس از حادثه برای یادگیری و تقویت پروتکلها ضروری است.

نتیجهگیری: شک ریشهای و هوشیاری پیوسته

با افزایش تواناییهای AI و خودکارسازی در ایجاد واقعنمایی حملات مهندسی اجتماعی، ضعیفترین حلقه در امنیت کریپتو همچنان اعتماد انسانی است. رویکردی مبتنی بر شک منطقی (radical skepticism) اتخاذ کنید: هویت را بررسی کنید، درخواستها را از طریق چند کانال احراز هویت نمایید و فرض کنید هر تعامل غیرمنتظره میتواند یک آزمون باشد. هیچ سرویس مشروعی هرگز از شما seed phrase یا مدارک ورود اولیه را درخواست نمیکند — هنگام مواجهه با چنین درخواستهایی، با یک کلاهبردار طرف هستید.

با ترکیب خودکارسازی، تفکیک زیرساختها، تکنیکهای اثبات انسانیت، امنیت فیزیکی و عملیاتی قوی و بهداشت پایهای مانند کیفپولهای سختافزاری و رمزهای منحصربهفرد، افراد و سازمانها میتوانند در سالهای پیش رو بهویژه در ۲۰۲۶ ریسکهای مرتبط با سرقتهای مبتنی بر مهندسی اجتماعی را بهطرز چشمگیری کاهش دهند. عمل به این اصول و بهروز ماندن نسبت به تهدیدات جدید کلید محافظت از داراییهای دیجیتال در اکوسیستم بلاکچین است.

منبع: cointelegraph

نظرات

رامین

من تو شرکت دیدم یه پکیج آلوده از طریق pipeline رفت تو پروودکشن.. مانیتورینگ و تمرینهای phishing واقعا لازمن، ولی seed ها رو آنلاین نگه ندارید، ریسک بالاست

کوینتون

واقعا میگن سرویس legit هیچوقت seed نمیخواد؟ مگه میشه؟ راستش به نظرم خیلی جاها هنوز OPSEC ضعیفه، این آمار کاملن قابل استنادِ یا یه چیزی پنهونه؟

دیتاپالس

وای، ۳.۴ میلیارد دلار؟ جدیِ؟ وقتی AI اینقدر واقعی میسازه، آدم ناچار میشه همیشه شک کنه... دفاع اتوماتیک لازمِ ولی آدم هم باید حواسش باشه

ارسال نظر