7 دقیقه

هشدار جدی درباره فیشینگ 2FA جعلی برای کاربران MetaMask

پژوهشگران حوزه امنیت بلاکچین یک کمپین فیشینگ پیچیده را شناسایی کردهاند که کاربران MetaMask را هدف میگیرد و با جعل روند تأیید دو مرحلهای (2FA) تلاش میکند تا عبارت بازیابی (seed phrase) را از قربانیان بگیرد. این کلاهبرداری در ادامهٔ موجی از سوءاستفادهها از کیفپولها و انتشار افزونههای مخرب در مرورگر کروم رخ داده است که در هفتههای اخیر چندین کیف پول رمزنگاری را هدف قرار دادهاند.

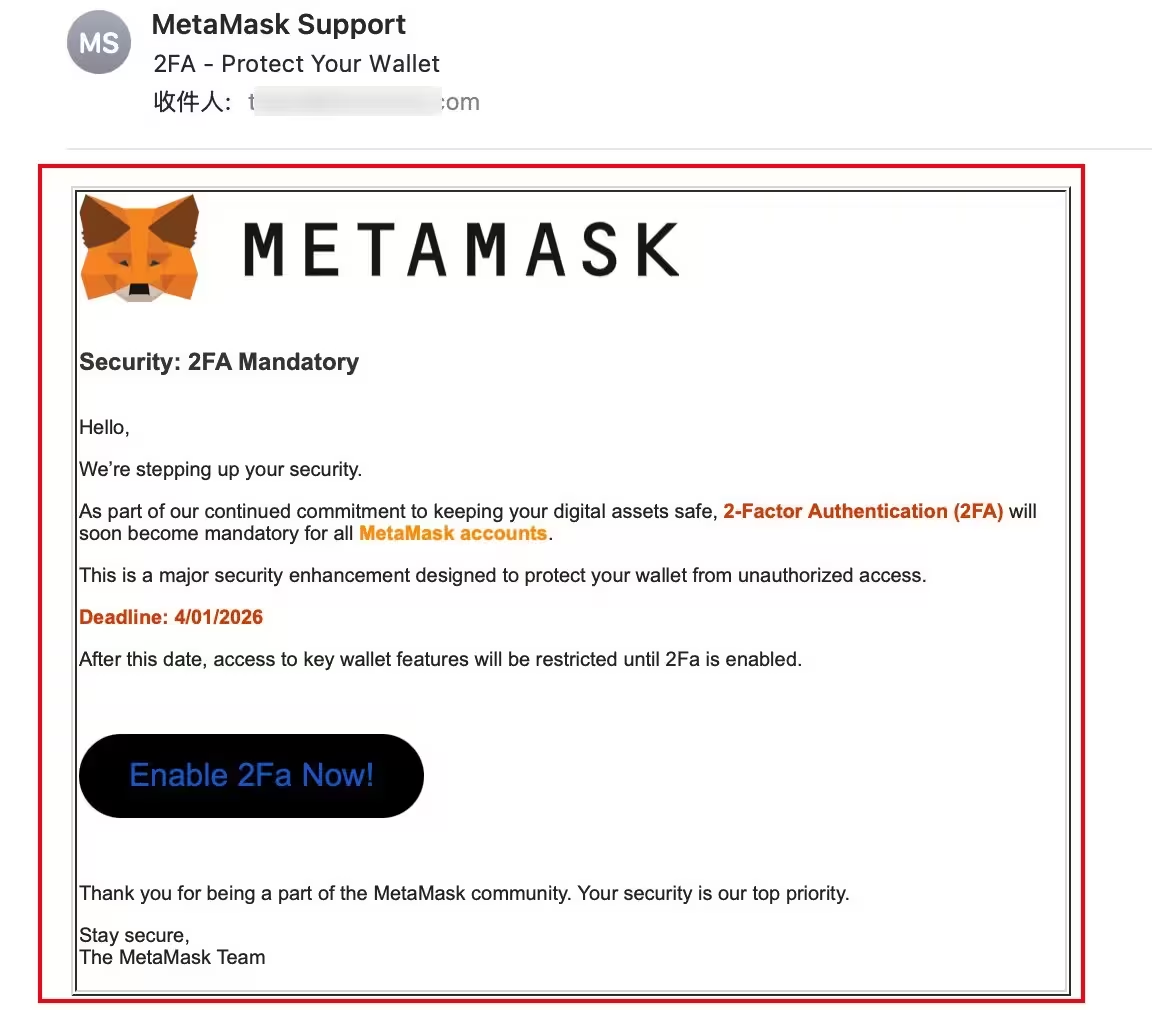

براساس گزارش شرکت امنیتی SlowMist، حمله با ارسال ایمیلی جعلی بهنام MetaMask آغاز میشود که گیرنده را تحت فشار قرار میدهد تا «همین حالا 2FA را فعال کند». این پیام با تقلید از برند رسمی، استفاده از المانهای طراحی مشابه و قراردادن شمارش معکوس سعی در ایجاد اجبار و القای اعتماد دارد تا کاربر در فرصت کوتاهی عمل کند.

نمونهای از ایمیل جعلی ارسالشده توسط مهاجمان

روش کار کلاهبرداری: جریان جعلی، سرقت واقعی

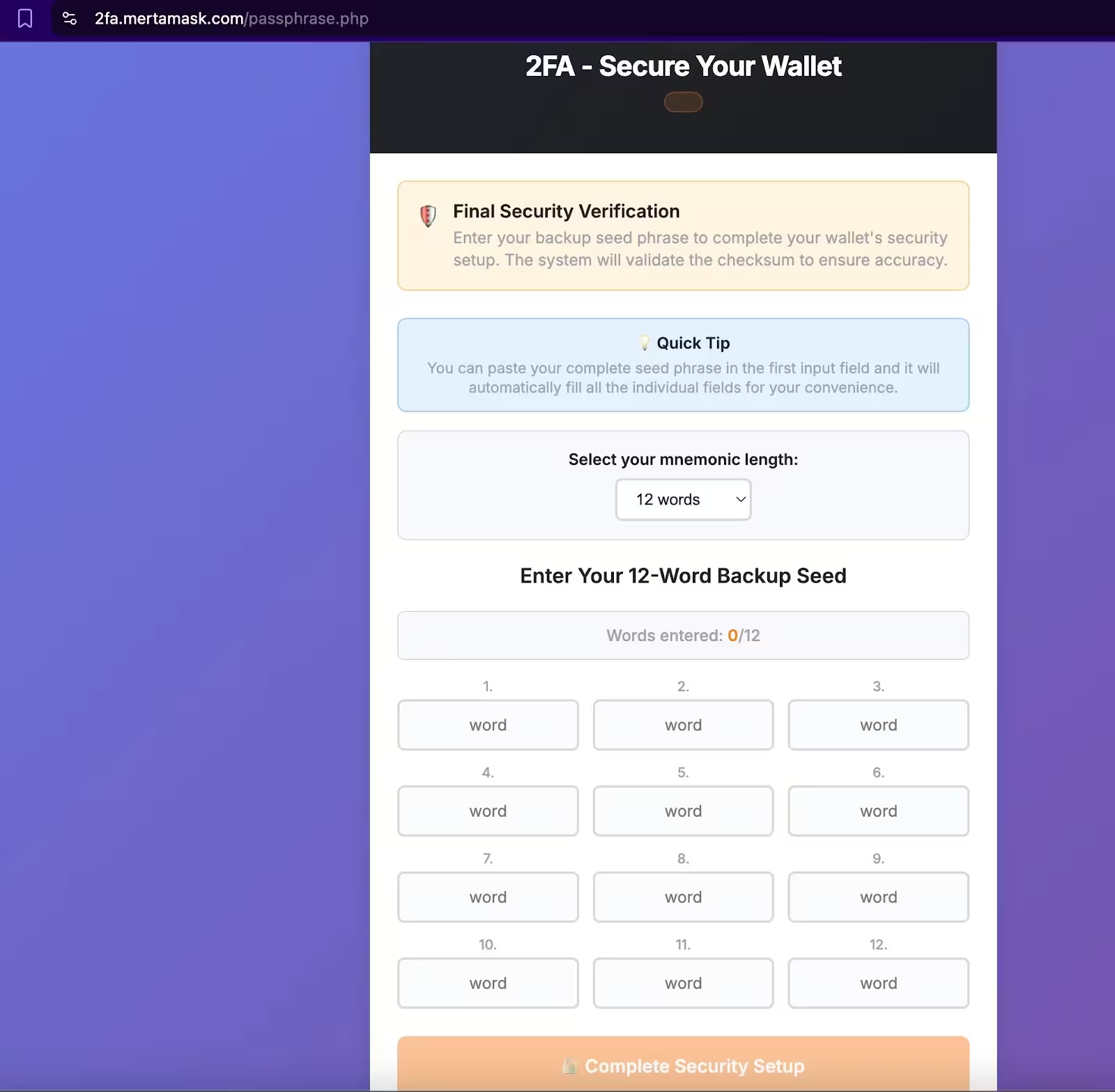

وقتی کاربر روی دکمهٔ «Enable 2FA Now» کلیک میکند، به وبسایتی مخرب که توسط مهاجم کنترل میشود هدایت میشود. آن سایت یک فرایند تأیید ظاهری نمایش میدهد اما هدف واقعی تنها ترغیب کاربر به وارد کردن عبارت بازیابی (mnemonic seed phrase) است. با در اختیار داشتن این عبارت، مهاجمان قادرند کیف پول را ایمپورت کرده و داراییها را در شبکههای سازگار با EVM و سایر زنجیرههای پشتیبانیشده انتقال و خالی کنند.

وبسایت مخربی که از کاربران درخواست وارد کردن عبارت بازیابی میکند

نشانههای هشدار و چگونگی شناسایی فریب

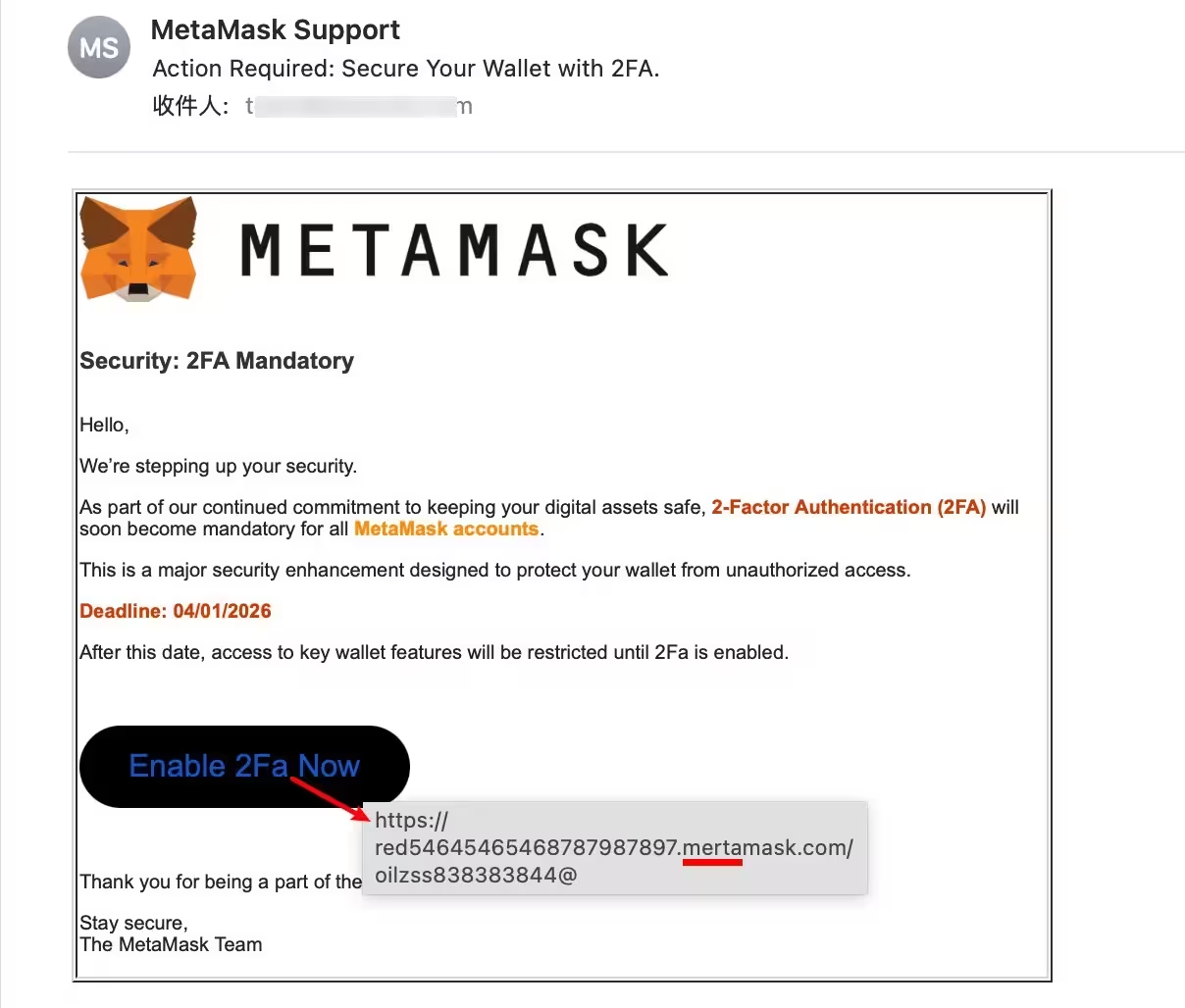

اگرچه ایمیلهای جعلی بسیار متقاعدکنندهاند، چندین سرنخ میتواند نشاندهندهٔ فیشینگ باشد. ازجملهٔ نشانههای رایج میتوان به اشتباهات تایپی ظریف در آدرس URL یا متن ایمیل — مثلاً بازداشتهشدن کاربر به آدرسی نوشتهشده «mertamask» بهجای «metamask» — ناسازگاریهای طراحی، و آدرسهای فرستنده که از دامنههای عمومی یا غیرمرتبط مثل Gmail میآیند اشاره کرد. افزون بر این، استفاده از شمارش معکوس یا پیامهای ایجاد اضطرار از تکنیکهای مهندسی اجتماعی است که مهاجمان برای شتابدادن به تصمیمگیری قربانیان به کار میبرند.

نمونههایی از اشتباهات نوشتاری در ایمیلهای جعلشده

مهم است بدانید که MetaMask هیچگاه بهصورت ناخواسته ایمیلی ارسال نمیکند که از کاربران بخواهد حساب خود را تأیید کنند، 2FA را فعال کنند یا عبارت بازیابیشان را ارسال نمایند. هر درخواستی برای ارائهٔ عبارت بازیابی یا کلیدهای خصوصی بلافاصله باید بهعنوان یک نشانهٔ هشدار تلقی شود: هرگز آنها را به کسی ندهید. کاربران باید ایمیلها را با بررسی دامنهٔ فرستنده تأیید کنند، ماوس را روی لینکها نگه دارند تا آدرس واقعی لینک را ببینند و بهجای دنبالکردن لینکها، مستقیماً به وبسایتها یا فروشگاههای رسمی افزونه مراجعه کنند.

زمینه: سایر حملات اخیر کیفپول و سوءاستفاده از افزونهها

این کمپین فیشینگ در ادامهٔ سلسله رخدادهای مرتبط با کیفپولها رخ داده است. پژوهشگر امنیتی ولادیمیر اِس. اخیراً بهروزرسانی جعلی مرتبطی برای MetaMask را که به قربانیان تحمیل شده بود برجسته کرده؛ به نظر میرسد این رویداد به یک سوءاستفادهٔ گستردهتر ختم شده که هدف آن خالیکردن کیفپولها بوده است. محقق آن-چین ZachXBT اشاره کرده که این سوءاستفاده معمولاً خسارتی زیر ۲۰۰۰ دلار بهازای هر کیفپول وارد کرده اما تعداد زیادی آدرس را در چندین زنجیره تحتتأثیر قرار داده است؛ موضوعی که نشاندهندهٔ مقیاس و تأثیر گستردهٔ حملات فیشینگ و استخراج کیفپول است.

حادثهٔ مهم دیگری شامل افزونه مرورگر Trust Wallet بود. گزارشها حاکی از آنند که مهاجمان به کد منبع افزونه دسترسی پیدا کرده و نسخهٔ آلودهای را در فروشگاه Chrome Web Store بارگذاری کردند که منجر به خسارتی در حدود ۷ میلیون دلار شد. پس از این اتفاق، Trust Wallet تعهد کرده کاربران متضرر را جبران کند و بررسی کند چگونه نسخهٔ مخرب منتشر شده است؛ هرچند فرایند بازبینی کد، انتشار در فروشگاهها و تضمین کپیهای معتبر افزونه مکانیزمهایی هستند که باید تقویت شوند تا از تکرار چنین حملاتی جلوگیری شود.

در عین حال، کاربران شبکه Cardano نیز هدف ایمیلهای جعلی قرار گرفتند که یک اپ تقلبی Eternl Desktop را تبلیغ میکرد — نمونهای دیگر از تهدیدات بینزنجیرهای (cross-chain) که نشان میدهد فیشینگ محدود به یک بلاکچین یا کیفپول خاص نیست. با این وجود، گزارش اخیر Scam Sniffer نشان میدهد که مجموع زیانهای ناشی از کمپینهای فیشینگ در سال ۲۰۲۵ حدود ۸۸٪ نسبت به سال قبل کاهش یافته است؛ نشانهٔ بهبود آگاهی کاربران، تقویت ابزارهای امنیتی و احتمالاً اقدامات پیشگیرانهٔ مؤثرتر از سوی بازیگران صنعت. با این حال، کاهش آمار به معنی پایان تهدید نیست و مهاجمان همچنان روشهای جدیدی برای فریب کاربران و انتشار افزونههای مخرب توسعه میدهند.

گامهای عملی برای محافظت از کیفپول شما

- هرگز عبارت بازیابی یا کلیدهای خصوصی خود را در وبسایتها وارد نکنید — کیفپولهای معتبر و سرویسهای رسمی هرگز این اطلاعات را درخواست نمیکنند. در صورتی که سایتی از شما چنین اطلاعاتی خواست، مطمئن باشید که فیشینگ است.

- از کیفپولهای سختافزاری (hardware wallets) استفاده کنید و تنها افزونههای تأییدشده و امن را از فروشگاههای رسمی دانلود کنید. کیفپولهای سختافزاری لایهٔ حفاظتی بالاتری در برابر افشای عبارات بازیابی فراهم میکنند.

- ایمیلها را با دقت بررسی کنید: دامنهٔ فرستنده را چک کنید، از کلیک روی لینکهای دارای شمارش معکوس خودداری کنید و بهطور مستقیم به وبسایت رسمی مراجعه کنید. فعال کردن احراز هویت دو مرحلهای واقعی (2FA) از طریق اپلیکیشنهای معتبر نیز میتواند امنیت حسابهای مرتبط را افزایش دهد، هرچند عبارت بازیابی کیفپول هرگز نباید درخواست شود.

- از ابزارها و خدمات امنیتی معتبر بلاکچین استفاده کنید و به توصیهها و هشدارهای شرکتهای امنیتی مثل SlowMist توجه کنید. نظارت بر تراکنشها، اعلامیههای امنیتی و استفاده از رصدگرهای قراردادهای هوشمند میتواند زودهنگام نشانهٔ حمله را آشکار کند.

- اگر مشکوک به نفوذ شدید، باقیماندهٔ داراییها را به یک کیفپول جدید که بهصورت آفلاین ایجاد کردهاید منتقل کنید و مجوزهای مشکوک (approvals) را در زنجیره باطل کنید. همچنین گزارش رخداد به پلتفرمها و تیمهای پشتیبانی میتواند به شناسایی و مسدودسازی سریعتر حملات کمک کند.

با پیشرفت تکنیکهای فیشینگ، بیداری نسبت به ایمیلهای جعلشده، درخواستهای 2FA جعلی و افزونههای کروم مخرب برای حفاظت از داراییهای رمزنگاری ضروری است. کاربران باید بهطور منظم اقدامات امنیتی کیفپول را بازبینی کنند، از منابع معتبر برای کسب اطلاعات و گزارش incidents استفاده نمایند و در زمینهٔ حفاظت از عبارت بازیابی و کلیدهای خصوصی آموزش ببینند. ترکیب ابزارهای فنی مانند کیفپولهای سختافزاری، رصد تراکنشها و آگاهی کاربری از بهترین شیوهها میتواند تا حد زیادی ریسک سرقت داراییهای دیجیتال را کاهش دهد.

منبع: crypto

نظرات

سامان

واقعا؟ ایمیل از gmail؟ شک دارم، ولی اگه واقعی باشه پس چرا MetaMask اینطوری؟ باید دامنه رو چک کنیم، عجله نکنید

دیتاویو

وای نه، همینطوری 2FA جعلی؟! کسی باید این ایمیلها رو بلاک کنه، مراقب seed phrase باشید، هیچوقت وارد نکنید... جدی خطرناکه

ارسال نظر